Roberta Machado

As hipóteses levantadas por Regina podem causar estranhamento, mas não são ideias de ficção. Tanto a pílula inteligente quanto o chip que funciona sobre a pele são dispositivos usados há algum tempo pela indústria médica como ferramentas de diagnóstico. A responsável pelas inovações da empresa de comunicação apresentou exemplos dessa tecnologia em frente ao público e afirmou que a companhia já testou a ideia como forma de acesso seguro a smartphones e outros equipamentos.

Ela afirmou que a novidade ainda não é certa na área da telefonia móvel e que nada disso deve chegar ao mercado tão cedo, mas o tom da apresentação mostrou que a adoção de ferramentas digitais integradas ao corpo já não assusta os fabricantes. “Essencialmente, todo o corpo se torna um token de autenticação. Isso significa que meus braços são como fios, e minhas pernas são como chips elétricos. Quando encosto em meu telefone, meu computador, em minha porta ou meu carro, estou autenticada”, animou-se Regina Dugan.

A especialista classificou a pílula como seu “primeiro superpoder”. A tecnologia funciona assim: dentro da cápsula fica um chip que transmite sinais similares aos de um eletrocardiograma por meio do corpo. Adaptado à telefonia móvel, por exemplo, o celular poderia captar os sinais específicos do comprimido ingerido pelo usuário e só funcionar próximo a eles. Atualmente, o equipamento é usado para manter controle da medicação de idosos e fornecer dados sobre a saúde do um paciente direto para o smartphone do médico.

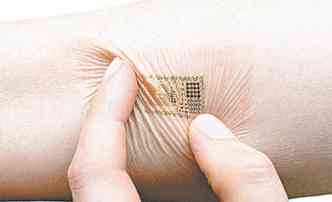

Regina Dugan esticou o braço e mostrou um adesivo em forma de chip colado à pele. O acessório também é usado nos EUA para monitoramento médico e até para servir de termômetro para bebês. Os fios ultrafinos da tatuagem eletrônica podem se esticar até 200% e são tão flexíveis quanto a pele. Na peça de silício de apenas 2cm estão uma antena, sensores e uma bateria. Uma possibilidade de uso seria adotar a tecnologia para autenticação. “Talvez seja verdade que meninos de 10 a 12 anos não queiram usar um relógio no pulso, mas você pode ter certeza de que eles estariam interessados em usar uma tatuagem eletrônica só para irritar os pais”, brincou a especialista da Motorola, fazendo referência a uma declaração feita anteriormente por Tim Cook, da Apple, sobre o Google Glass.

Futuro incerto

Para especialistas em segurança na informática, ideias mirabolantes que transformam o usuário num equipamento de autenticação ciborgue são uma resposta à evolução das técnicas de ataque a arquivos protegidos por senhas cifradas e outros métodos de segurança. Mesmo as senhas mais elaboradas podem ser quebradas com facilidade, o que coloca em risco não só contas de e-mail, mas transações financeiras e até mesmo importantes operações de grandes empresas.

“O que se anuncia agora é a viabilidade de aplicações da eletrônica implantável com nível de complexidade maior do que os já conhecidos e testados. Isso pode ser considerado até previsível”, avalia Pedro Antonio Dourado de Rezende, professor de ciências da computação na Universidade de Brasília (UnB). Para ele, chips e pílulas integrados ao corpo são um passo esperado a partir da crescente miniaturização dos circuitos e da descoberta de materiais maleáveis o suficiente para se adequar ao macio corpo humano. “A evolução eletrônica tomou um rumo que indicava tal direção”, atesta.

No entanto, o uso de hardware com criptografia já faz parte do cardápio de opções de segurança há muitos anos. Um simples pendrive de autenticação faria o mesmo trabalho, com a diferença de que ele estaria guardado no bolso, e não no estômago do usuário. Fica a dúvida se uma atitude drástica como engolir um equipamento eletrônico compensa a conveniência de acessar uma conta com um toque.

“O problema dessas coisas é o perigo físico. Se é uma tatuagem, ninguém garante que alguém não vai ser assaltado para ter a pele arrancada se a coisa valer a pena. Tecnologicamente, não tem nenhum empecilho para isso, mas acho um pouco demais”, observa Ricardo Dahab, professor do Instituto de Computação da Universidade Estadual de Campinas (Unicamp).

Até que esse conceito seja colocado à prova, também é difícil predizer como os hackers vão se adaptar à nova tecnologia. Os sistemas biométricos, por exemplo, que já foram sinônimo de segurança eletrônica, tropeçaram em alguns obstáculos que impedem o acesso individualizado a dispositivos. Se, há alguns anos, a impressão digital era prova de identidade irrefutável, hoje, dedos falsos de silicone não são mais coisa de filmes de ação. Também há relatos de gravações que derrotam o reconhecimento por voz e de usuários que perdem o acesso biométrico depois de machucar os dedos ou de cultivar uma barba que não é reconhecida pelo computador.

“Há tecnologias biométricas muito seguras, como o escâner de retina, e outras nem tanto, como leitores de impressão digital. Mas qualquer hardware pode ser duplicado”, avalia Roger Dube, autor do livro Técnicas de segurança de computação de hardware para derrotar hackers (tradução livre, ainda não publicado no Brasil).

Nesses casos, os fabricantes teriam de fornecer um grau de segurança para essa tecnologia. Eles não deveriam permitir a venda de circuitos programáveis em branco, por exemplo. Se uma pessoa pudesse comprar um e programá-lo, hackers apenas teriam de capturar as respostas do transponder para criar um clone.

Para Dube, se a tecnologia futurística for implementada corretamente, qualquer tipo de usuário poderia tirar proveito das pílulas ou tatuagens – tanto grandes corporações que lidam com informações importantes quanto um cidadão comum, que só quer acessar seu perfil sem ter de decorar senhas. “Sempre haverá pessoas empolgadas com as últimas tecnologias, que podem ou não ser aceitas pelo mercado. Ele é que vai determinar o quão realista é engolir uma pílula toda semana ou colar um circuito tatuado em sua pele”, estima.

Duas perguntas para...

Pedro Antônio D. de Rezende, professor de Ciências da Computação na Universidade de Brasília

Acessórios de autenticação integrados ao corpo como esses são mais seguros que outras abordagens de segurança computacional, como tokens comuns ou sistemas biométricos?

Segurança não se mede em uma escala só. No caso mais simples, comparando-se a mesma tecnologia sob a perspectiva de situações ou interesses distintos, o que é seguro para um pode ser inseguro para o outro. O token para autenticação via chaves assimétricas, que utiliza certificado digital de chave pública do usuário, seria o mais resistente à falsificação do processo de autenticação, porque não depende de compartilhamento de segredo. Porém, é o que mais demanda capacidade computacional, e sua robustez depende de a operação ocorrer em ambientes computacionais sadios, não contaminados por programa malicioso.

Esse tipo de tecnologia pode ser duplicada?

As técnicas de identificação por indexação são as mais vulneráveis à fraude por clonagem, bastando para isso apenas o acesso ao canal de comunicação empregado pelo processo de autenticação. Depois, aquelas baseadas em segredo compartilhado, cujo método mais simples é a identificação por nome de usuário e senha, que são vulneráveis a ataques que acessam o repositório de senhas cifradas no sistema. A biometria tem a vantagem de neutralizar o uso indevido por perda ou furto do token, embora essa vantagem seja relativa. Pelo que entendo do estado da arte atual da eletrônica, ainda não atingimos o patamar em que as tecnologias digitais implantáveis em corpos humanos teriam capacidade computacional para implementar mecanismos de autenticação baseados em segredos não compartilhados. Portanto, tais aplicações de eletrônica implantável ainda são vulneráveis à falsificação por clonagem.